O gerenciamento de acesso privilegiado (PAM – Privileged Access Management) é uma das diversas disciplinas da segurança da informação. A norma ISO/IEC 27002, projetada para ser referência na seleção de controles para implementação de um sistema de gestão da segurança da informação (SGSI), baseado na ABNT NBR ISO/IEC 27001, tem um subitem específico sobre o tema: 9.2.3. Gerenciamento de direitos de acesso privilegiados.

Além disso, é importante dizer que o Gartner, em seu documento sobre os 10 principais projetos de segurança (Gartner Top 10 Security Projects), elegeu o Gerenciamento de Acesso Privilegiado (PAM), como prioridade número 1 em projetos de segurança. Para entendermos o objetivo do PAM é necessário entendermos antes, o que é um acesso privilegiado.

Os sistemas e equipamentos informatizados (Aplicações, Bancos de Dados, Switches, roteadores, Firewall, dentre outros) contam com controles de acesso que pode ser divididos em acesso de usuário comum e acesso de usuário privilegiado. O usuário comum pode acessar as funções do sistema projetadas para uso habitual como, por exemplo, cadastrar um contato no sistema de gerenciameto de clientes (CRM – Customer Relationship Management) e o usuário privilegiado (normalmente um administrador) pode acessar funções de gerenciamento, como dar permissões, instalar, configurar ou mesmo desinstalar e apagar arquivos do sistema.

Desta forma, o usuário privilegiado tem mais “poderes” nos sistemas e equipamentos informatizados. Em muitos casos possuem permissões que permitem acesso irrestrito aos dados e configurações de sistemas, além de executar ações, como:

Os usuários com acesso privilegiado são necessários para instalação e manutenção de sistemas, além de serem utilizados por softwares específicos para tarefas administrativas, como realização de backups, varreduras contra malwares, iniciar serviços e aplicativos automaticamente, acessar bancos de dados etc.

Portanto, nem sempre um usuário privilegiado está associado a uma pessoa, algumas vezes essas credenciais são criadas por sistemas, para tarefas administrativas internas.

Nesse ponto você já percebeu que as credenciais com privilégios são necessárias em toda a infraestrutura de tecnologia, desde equipamentos de conectividade até aplicativos e bancos de dados. Contudo, esse perfil de usuário pode trazer graves riscos à segurança da informação.

Abaixo temos os 4 principais riscos associados ao uso de acessos privilegiados:

1. Compartilhamento de credenciais

Não é incomum que membros de equipe compartilhem credenciais administrativas, principalmente de acesso aos sistemas operacionais e ativos de rede. Esse tipo de uso compartilhado além de impossibilitar a identificação da autoria do acesso, também impede o uso de privilégios mínimos para realizar as ações necessárias.

A senha de administrador ou root dá acesso total ao sistema quando, na maior parte das vezes, as atividades executadas pelos diversos administradores poderiam ser limitadas apenas a permissões específicas. Exemplo: uma credencial que permita apenas criar, alterar e remover usuários, ao invés de uso de senha de administrador com acesso irrestrito ao sistema.

2. Uso de senha pessoal com privilégios administrativos

Também ocorre do profissional de TI criar sua senha pessoal com privilégios administrativos, justamente para não usar senha de administrador compartilhada. Contudo, o uso de senha privilegiada para acesso cotidiano do profissional de TI, além de desnecessária (nem sempre há a necessidade de realizar acessos com privilégio aos sistemas), também permite erros de comandos que podem causar falhas nos sistemas, exposição da senha, vazamentos de dados indevidas e problemas de segurança.

O mais adequado é que o profissional de TI utilize uma credencial de usuário comum para as tarefas cotidianas e use acesso privilegiado apenas quando necessário.

3. Complexidade e troca de senhas insuficientes

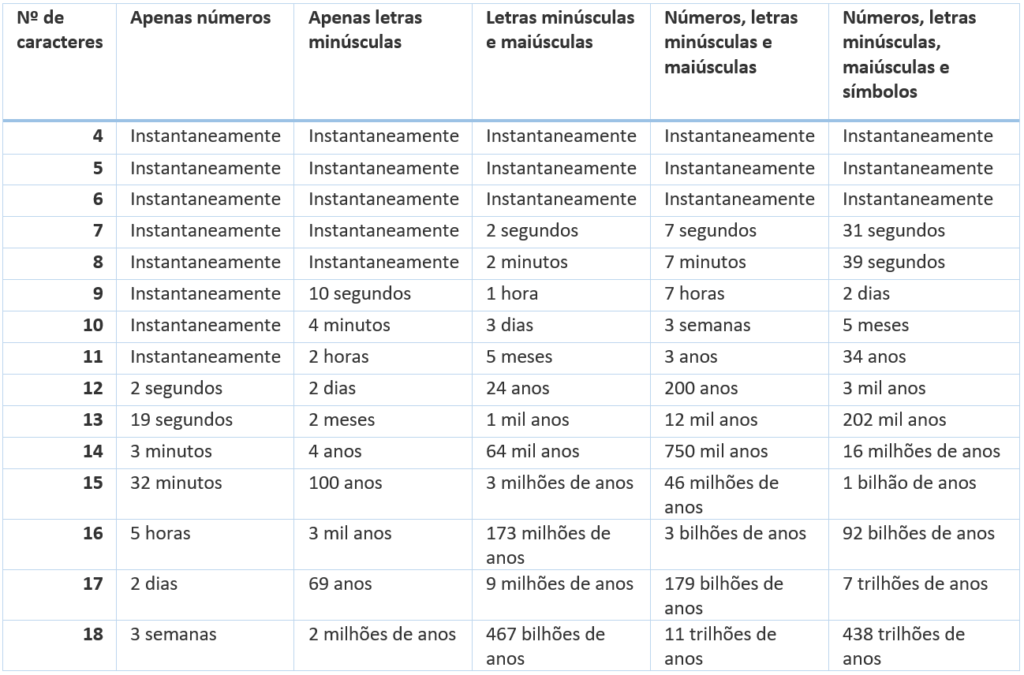

Para que uma senha seja eficaz na proteção do acesso é necessário que tenha um tamanho e complexidade mínimos. A empresa de cibersegurança Hive Systems calculou quanto tempo um hacker demoraria para descobrir cada tipo de senha e o resultado foi esse:

Senha curtas ou com pouca variedade de tipos de caracteres podem ser descobertas rapidamente. Portanto, senhas com acesso privilegiado deveriam ser longas e de alta complexidade, contudo, é difícil decorar senhas assim. Normalmente as senhas utilizadas deixam a desejar nesse quesito.

Também é importante que as senhas sejam trocadas com frequência, o que ocorre raramente, devido à dificuldade em se acostumar com novas senhas trocadas frequentemente.

4. Substituições de equipe

O acesso privilegiado é um desafio nas fases de substituições de pessoal e equipes de TI. Primeiro porque, na maioria das vezes, quem sai não repassa todas as senhas. Lembrando que em uma organização pode existir dezenas de senhas com acesso privilegiado (ativos de redes, firewalls, sistema operacionais, bancos de dados, sistemas de diretórios, aplicativos, nuvens, serviços etc.). Depois, porque um administrador que saiu da empresa pode manter acessos privilegiados mesmo após sua saída, já que nem sempre é possível trocar todas as senhas de forma imediata e muitas delas (especialmente senhas de serviços e aplicativos) nunca são trocadas.

Essa é uma falha grave de segurança e não é incomum acarretar problemas de acesso aos sistemas, como também incidentes de segurança, iniciados com acessos privilegiados esquecidos e de posse de pessoas alheias a organização.

Agora vamos entender o que é e quais são os objetivos das soluções de PAM.

Soluções de gerenciamento de acesso privilegiado (PAM – Privileged Access Management) foram criadas justamente para facilitar a gestão desses acessos e fortalecer a segurança da informação nas organizações.

No Brasil temos poucas organizações que contam com soluções de PAM, muitas vezes por desconhecimento dos benefícios ou pela suposição que são soluções caras. Contudo, com o avanço das ameaças digitais, especialmente pelo aumento significativo do trabalho remoto (que expões senhas privilegiadas na Internet), cresce a procura por soluções de PAM e as empresas perceberam que elas entregam um excelente custo-benefício.

Neste artigo, utilizaremos como exemplo de solução PAM, a solução da senhasegura®, empresa multinacional brasileira que tem despontado como uma das líderes mundiais em gerenciamento de acesso privilegiado.

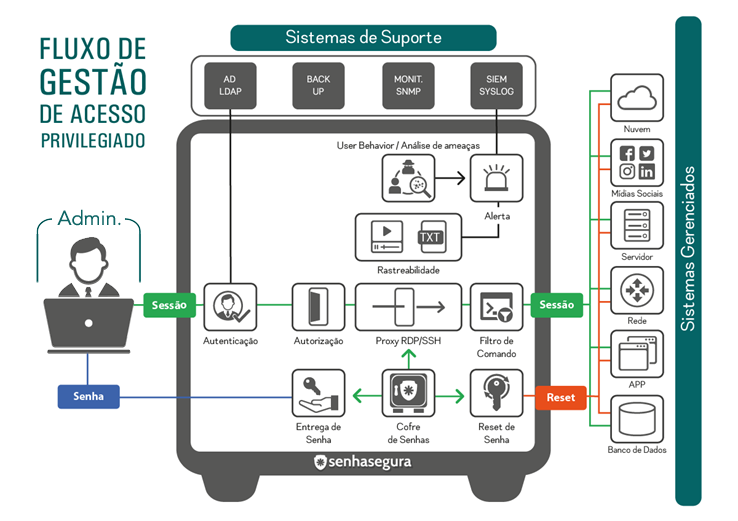

Abaixo apresentaremos as principais funcionalidades da solução senhasegura®.

1. Gerenciador ou cofre de senha

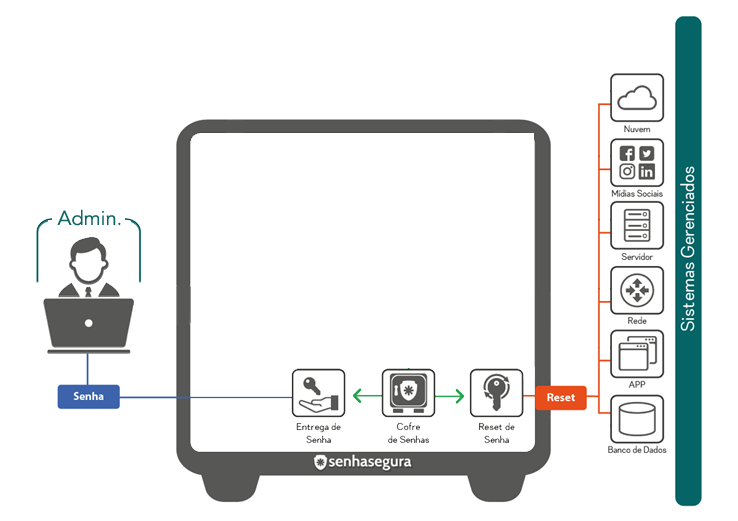

Talvez o “cofre de senha” seja a funcionalidade mais conhecida quando falamos em soluções de PAM. Ela oferece um gerenciador de senhas para armazenar as chaves privadas, senhas e credenciais de contas privilegiadas. Esse “banco de senhas” é protegido por diversas camadas de segurança e criptografia, além de alta-disponibilidade.

O usuário privilegiado não tem mais posse da senha. Ele entra na interface do senhasegura®, verifica se tem acesso ao sistema desejado, solicita a senha atual e visualiza a senha na interface do gerenciador. Após o uso, informa que a senha foi “devolvida” e o gerenciador pode alterar essa senha.

Desta forma, nunca os administradores saberão a senha, sempre será necessário solicitar o acesso ao gerenciador, que criará senhas complexas e aplicará diversas regras de segurança, que falaremos abaixo.

2. Workflow de aprovação

É possível implantar um fluxo de aprovação para um administrador ter acesso a uma credencial. Esse fluxo pode levar em consideração a geolocalização, endereço IP, horário, perfil do solicitante para avaliar a aprovação, que pode ser automática ou passar por quantos níveis de aprovações humanas forem necessárias (supervisão, gerência, diretoria etc.)

3. Controle de acessos compartilhados

Imagine que para um determinado sistema seja necessário que o acesso seja realizado por 2 administradores simultaneamente. Com o PAM isso é possível. Ao ser configurado um acesso compartilhado, cada um dos usuários receberá apenas parte da senha. Com isso se garante que somente os 2 administradores juntos acessarão o sistema!

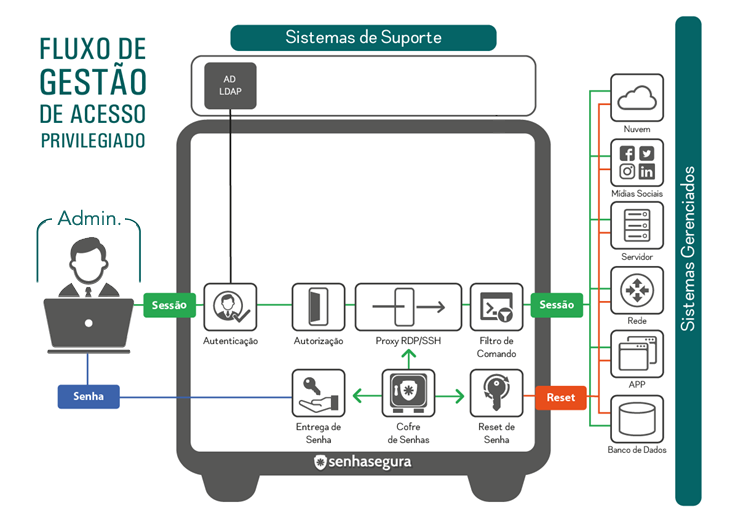

4. Sessões remotas administrativas

Também é possível se realizar acessos privilegiados a sistemas, sem que a senha seja revelada. Na interface do gerenciador ficam listados todos os sistemas que o administrador tem acesso e, ao solicitá-lo, o gerenciador consulta a senha no cofre, abre uma sessão no sistema (RDP ou SSH) e entrega a sessão já autenticada ao administrador.

Desta forma, o acesso é realizado sem o uso de senha, compatível com todos os sistemas Windows e Linux, podendo inclusive disponibilizar uma sessão apenas de um aplicativo. Ex: uma rede social já autenticada ou o gerenciador de usuários do Active Directory. As opções são inúmeras!

5. Auditorias e monitoramento em tempo real

Todos os acessos podem ser auditados por relatórios configuráveis. Além disso as sessões podem ser monitoradas em tempo real por meio de um painel onde são exibidos todos os acessos privilegiados que estão sendo realizados. Com um simples clique é possível acessar a sessão do administrador e visualizar exatamente o que ele está fazendo no sistema (você verá a tela dele).

Também é possível configurar comandos proibidos. Exemplo: você pode configurar que o comando Linux/Unix “rm -rf” seja proibido e configurar uma ação, que pode ser uma simples mensagem em tela (Comando Proibido) até derrubar a sessão do administrador e emitir alertas.

6. Gravação de sessões

Todas as sessões podem ser gravadas em um formato proprietário do senhasegura®, que economiza espaço em disco e pode ser exportado para formatos padrões de vídeo.

Isso possibilita tanto auditorias, como vídeos para treinamentos e registros de operações complexas, tais como instalações e upgrades, para consultas posteriores e documentação.

7. Análise de comportamento e detecção de ataques

A inteligência do senhasegura® é capaz de avaliar o comportamento dos administradores e detectar desvios de conduta, podendo aplicar ações de contenção ou alertas.

Além disso, o senhasegura® monitora os comandos executados para detectar a execução de comandos utilizados por hacker e malwares em eventuais ataques. Tudo isso integrado aos painéis de monitoramento (NOC, SOC ou SIEM).

8. Identidade de aplicações

Além de todos os benefícios na administração de sistemas informatizados, o PAM se integra na autenticação das aplicações, podendo ser consultado diretamente pela API de conexão da solução ou injetado diretamente no pool de conexão do servidor de aplicação.

Com isso não há a necessidade de gravar senhas diretamente no código-fonte da aplicação ou em arquivos criptografados à parte, centralizado toda a gestão de acessos privilegiados da organização.

Após abordamos todas as funcionalidade de uma solução de PAM, percebemos que é possível gerenciar os acessos privilegiados, em ambientes complexos de TI, de forma centralizada, facilitada e segura.

Se ainda quiser saber mais veja o vídeo explicativo abaixo.

A ITware conta com equipe certificada nas soluções da senhasegura® e pronta para ajudá-lo na jornada de simplificar a gestão de acessos privilegiados de sua organização e fortalecimento das políticas de segurança da informação. Vamos conversar sobre o assunto?

A solução da senhasegura® é reconhecida como uma das líderes em gerenciamento de acesso privilegiado, recebendo a maior pontuação no Gartner Peer Insights (5 estrelas), que fornece a visão dos clientes que efetivamente utilizam a solução.

Isso demonstra que a solução da senhasegura® é recomendada por quem realmente se importa e conhece: os clientes! Além disso a solução senhasegura® tem diversos outros reconhecimentos de instituições como Gartner, KuppingerCole, ISG Provider Lens, Frost & Sullivan, Forrester, OMDIA, GIGAOM e SPARK Matrix. Veja em: https://senhasegura.com/pt-br/conquistas.

Para fornecer a melhor experiência de navegação, usamos tecnologias de cookies para armazenar e/ou acessar a informações do dispositivo. Consentir com essas tecnologias nos permitirá processar dados, como comportamento de navegação ou IDs exclusivos neste site. Não consentir ou retirar o consentimento pode afetar negativamante certos recursos e funções.